|

|

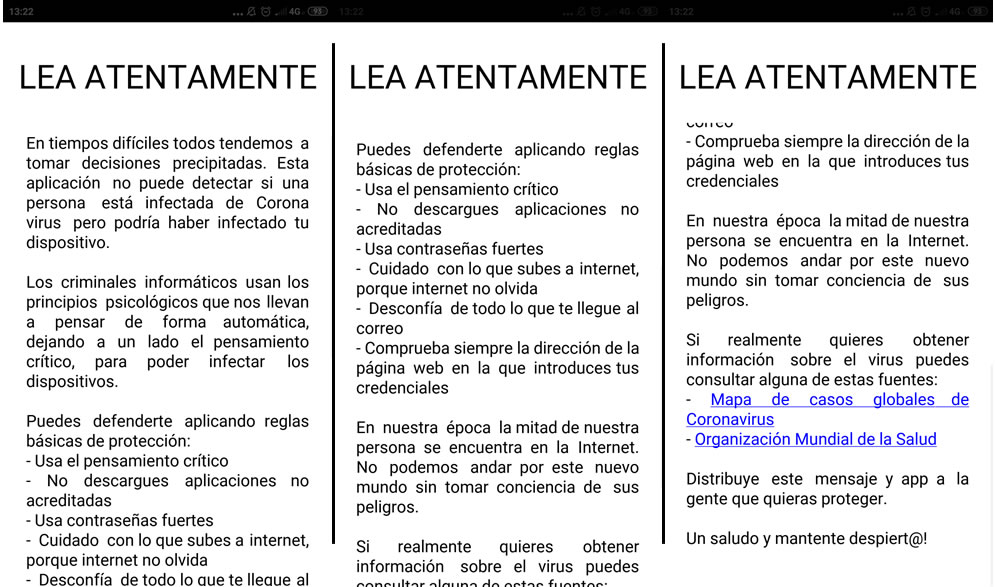

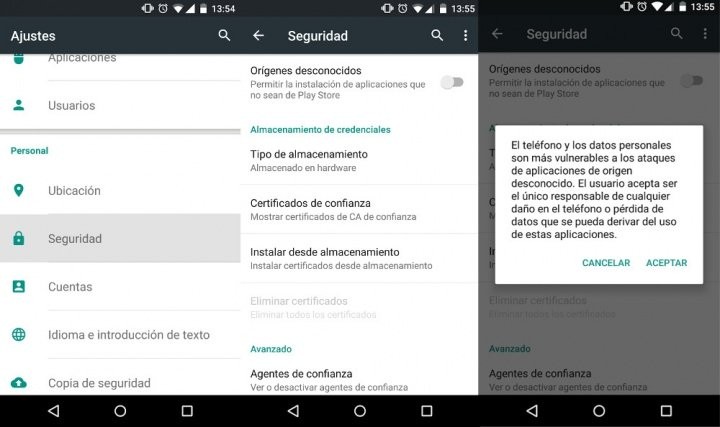

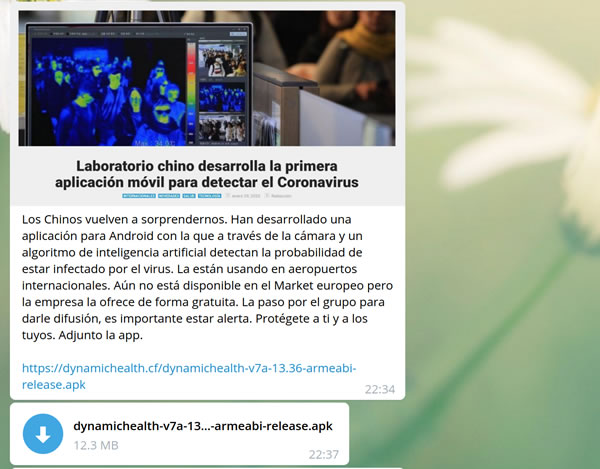

El Corona Virus y la Ciberseguridad Salta la alarma, un nuevo tipo de virus en China amenaza con convertirse en una epidemia mundial. La falta de información genera un flujo constante de noticias falsas y teorías conspiratorias. La gente se preocupa, en cada conversación aparece el tema y todo desemboca en una situación de desconcierto y búsqueda de seguridad. Ingeniería social versus Controles de Seguridad Uno de los mayores problemas actuales de la ciberseguridad reside en la falta de concienciación del usuario. Teniendo en cuenta esta amenaza se han desarrollado numerosos controles de seguridad para que los usuarios reciban alertas cuando su propio comportamiento resulte peligroso para la seguridad de sus dispositivos. Pero, ¿Hasta qué punto resultan efectivos este tipo de alertas?. Todo lo que necesitas en una aplicación Uno de los modelos clásicos de infección de dispositivos móviles basados en Android fue la instalación de una aplicación infectada por parte de la víctima. Esta situación fue controlada por parte de Android con la prohibición de instalar apps externas al control del su Market además de la aparición de numerosos avisos de seguridad en el caso de que se desactivara dicha prohibición. Este tipo de vector de ataque se amolda a la perfección a las necesidades de nuestra investigación: un vector repleto de controles de seguridad y alertas.  Para poder instalar la aplicación es necesario desactivar el anteriormente mencionado bloqueo de apps externas y evitar tres alertas más de seguridad:  ¿Donde queda entonces la ingeniería social? En todo el proceso. El icono de la aplicación es un logotipo relacionado con temas sanitarios, el nombre de la aplicación parece profesional y contiene letras en chino, y la parte más importante, la narrativa. El mensaje para lanzar la aplicación al exterior es lo que junto con los mencionados factores decantaría la balanza hacia un extremo o el otro. El mensaje debería de responder a estereotipos compartidos por nuestra sociedad “Los Chinos vuelven a sorprendernos”, motivar al receptor “Protégete a ti y a los tuyos”, usar la falta de conocimiento en la tecnología “Han desarrollado una aplicación para Android con la que a través de la cámara y un algoritmo de inteligencia artificial detectan la probabilidad de estar infectado por el virus” y usar una escusa para evadir las alertas de seguridad "Aún no está disponible en el Market europeo pero la empresa la ofrece de forma gratuita". Si a esta narrativa le añadimos una fotografía con lo que parece ser una noticia de un periódico online, el escenario está listo.  Con esta narrativa, la aplicación y la infraestructura lista, a las 22:11 del jueves lanzamos la app y el mensaje a los grupos de Telegram y Whatsapp de los que formábamos parte. Según nuestras estimaciones alrededor de 500 personas recibieron el mensaje y la app. Resultados La investigación se desarrolló durante la noche y la mañana del día siguiente. Número de usuarios que instalaron la app: 22. Usuarios que tuvieron la suerte de ser parte de esta investigación y con fortuna quedaron alerta para evitar ataques reales. Luego, ¿los mecanismos de seguridad resultaron efectivos? En la mayoría de los casos sí, pero se debe de usar una visión amplia. Si un 4% aproximadamente de los receptores instalaron la app incluso tratándose de un vector de ataque altamente fortificado, cuál hubiera sido el escenario usando métodos más sofisticados. Y visto desde otra perspectiva, si la difusión hubiera sido en forma de spam, un 4% pasa a resultar un número de lo más aterrador cuando hablamos de cientos de miles de personas.Conclusiones Las situaciones de histeria social siempre han sido usadas por las personas que saben reconducir a la masa. En este contexto debemos de mantenernos despiertos y críticos con la información que nos rodea. Los controles de seguridad nos intentan echar una mano, pero somos los usuarios los que tenemos la última palabra. Hagamos un uso responsable de este poder.Agradecimientos La realización de esta prueba no hubiera sido posible sin la colaboración de David Mateos y Álvaro García junto con los demás miembros participantes de Hackiit.

|

|

Calendario de Eventos |

|

|

Tweets by HackMadrid Tweet to @HackMadrid |

|